2017世安杯线下总结

前言

不知道说点什么,

感谢下队友远道而来一起比赛!!!

目录:

第一阶段:综合靶场

第一阶段为综合靶场,有三个CMS ,分别是:

-

MetInfo

-

74CMS

-

easycms

PS:版本号忘了。。。

第一个服务:MetInfo

-

扫描发现 robots.txt ,打开发现一个 flag ,

-

AWVS 扫描在 cookie 处直接看到 flag ,

-

目录遍历获得一个 flag ,

-

smb 溢出漏洞,用 ms2017-010 打,直接管理员权限,getflag

PS:赛后交流说是后台弱口令admin进去也有一个

第二个服务:74CMS

-

扫描发现 phpmyadmin ,默认用户名 root ,然后爆破弱口令密码为 abc123,成功进入后台发现 flag

-

cookie 处一个 flag。

-

目录遍历一个

第三个服务:easycms

-

admin 任意密码重置,进入后台一个,

-

AWVS 扫描在 cookie 处直接看到 flag。

-

没了。。发现的就这些吧

第一阶段吐槽

期间,队友电脑被搞,一直断网,

如果全状态的话可能有机会打穿一个服务。

第二,第三个CMS都有心脏滴血漏洞,这是我们没有想到的

第三个 easycms 最后三四十分钟用任意密码重置漏洞修改管理员密码,

在后台找到一个flag,上传一句话的时候路径有点问题,

快没时间了,有点急,也对CMS不熟悉吧!,没有拿到shell,

有点小可惜。。

第二阶段:AWD

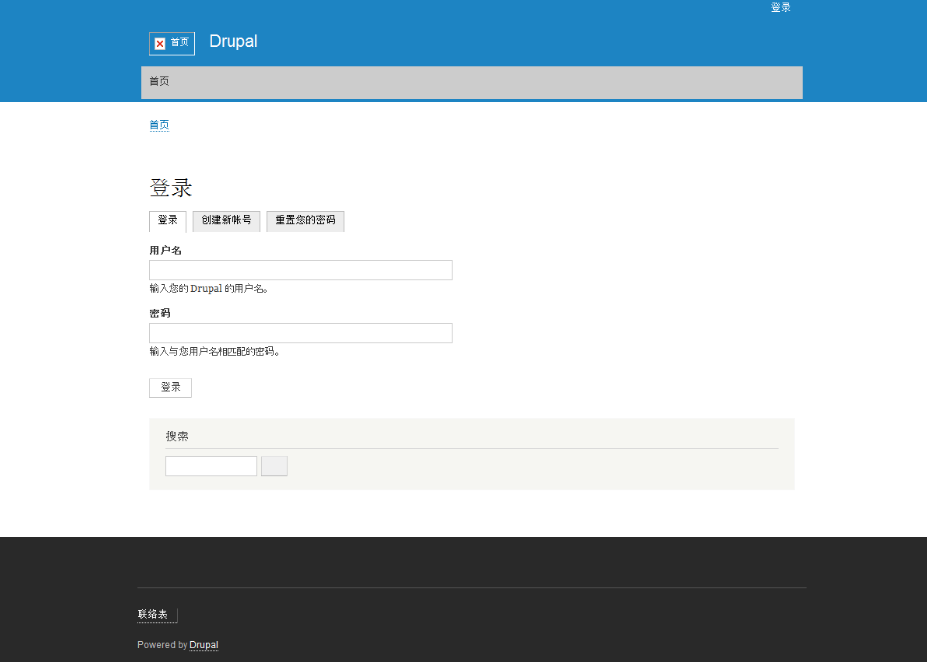

发现了一张古老的截图 ,

是 Drupal 搭建的

因为时间太久,文章也是半成品,

所以就对不起啦,也没有什么截图,

我记得有一个 ffmpeg-avi 的漏洞,

然后比赛结束后,大家在群里高喊 暨X大学天下第一

百度应该能搜索到。

结束语

这篇文章,在比赛结束后,很想全面总结一下,

但是期间跟队友交流出了点小插曲,然后就只总结了第一阶段的,

还有第二阶段 , AWD 的没有总结 ,然后也没有上传到博客

后面当我发现这篇文章的时候已经 2019年4月了 (捂脸逃。。。

AWD 貌似 SSH 密码都是一样的,然后我队友拿了几台机器,

其他的忘了。。 当时比赛中也没怎么拍照截图

感觉就先这样吧,过去的事已经过去了!!!