文章简介:

PHP反序列化笔记。

目录:

序列化与反序列化

说到反序列化,就不得不说序列化。

序列化:把对象、数组、字符串等转化为字节序列的过程称为序列化

反序列化:把字节序列恢复为对象、数组、字符串的过程称为反序列化

相关函数

serialize() – 序列化

unserialize() – 反序列化

1. serialize()函数

serialize() 函数返回字符串,此字符串包含了表示 value 的字节流,可以存储于任何地方。

语法:serialize ( mixed $value ) : string

举个粟子:

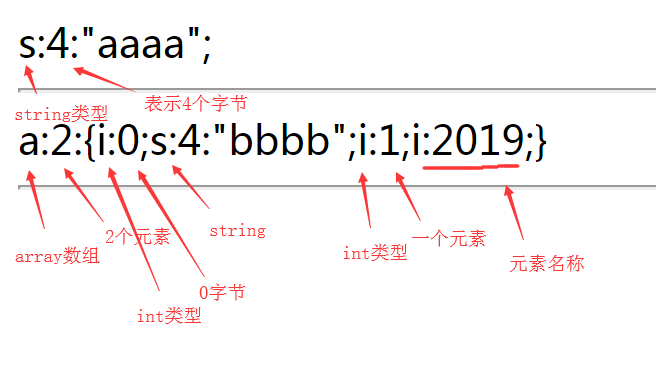

<?php

$test1 = "aaaa";

$test2 = array("bbbb",2019);

echo serialize($test2);

?>

输出:

2. unserialize()函数

unserialize() 函数对单一的已序列化的变量进行操作,将其转换回 PHP 的值。

语法:unserialize ( string $str ) : mixed

参数:

str 序列化后的字符串。

若被解序列化的变量是一个对象,在成功地重新构造对象之后,PHP 会自动地试图去调用 __wakeup() 成员函数(如果存在的话)。

举个粟子:

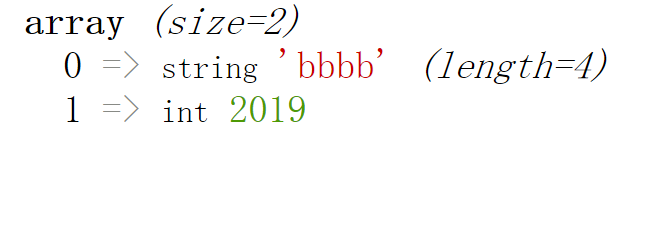

<?php

$test = 'a:2:{i:0;s:4:"bbbb";i:1;i:2019;}';

echo unserialize($test);

?>

如果我们反过来写,则会输出

unserialize() 函数会将代码显示出来

序列化的不同结果

三种访问控制模式:

public(公有) – 定义可以公开访问类属性或类方法。

private(私有) – 只能在本类中使用,继承和外部均无法调用

protect(受保护的) – 只允许类的内部调用,外部无权调用

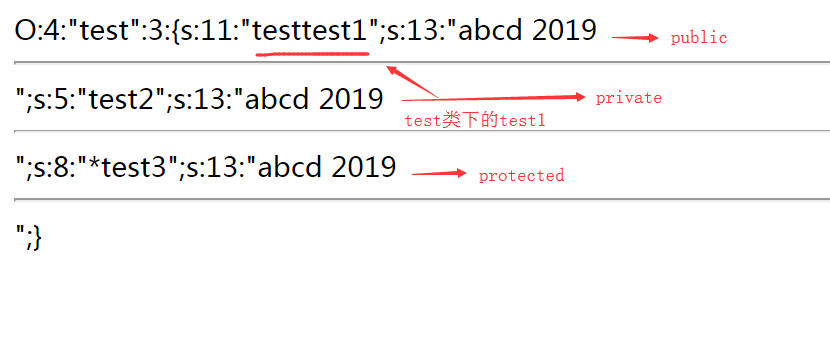

例:

<?php

class test{

public $test1 = "aaaa 2019";

private $test2 = "bbbb 2019";

protected $test3 = "cccc 2019";

}

$test = new test();

echo serialize($test);

?>

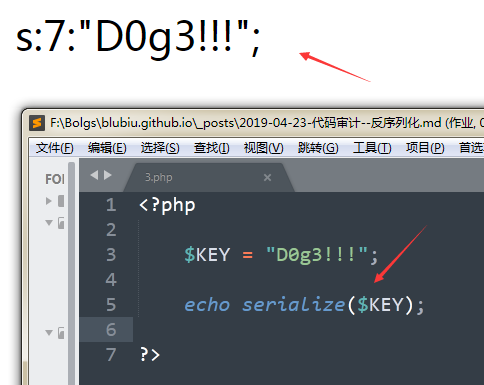

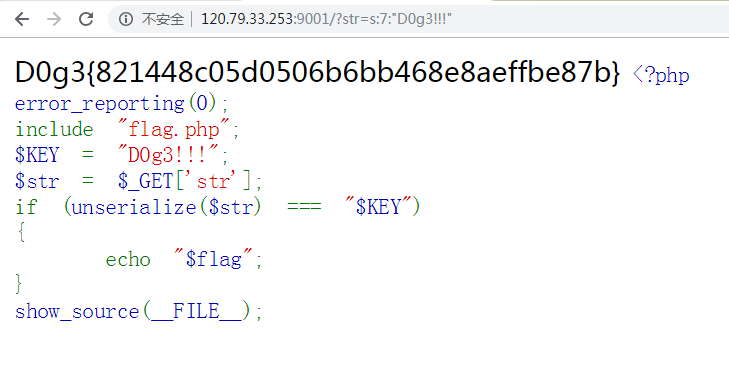

例题:D0g3CTF

题目地址: http://120.79.33.253:9001/

代码:

<?php

error_reporting(0);

include "flag.php";

$KEY = "D0g3!!!";

$str = $_GET['str'];

if (unserialize($str) === "$KEY")

{

echo "$flag";

}

show_source(__FILE__);

?>

首先 include 把 flag 文件引入进来

设置 $KEY 初始值,

定义一个 $str 变量来接收 GET 的值

然后判断 反序列化后的 $str 跟 $KEY 相不相等,

反序列化就将字节流重新转换成字符串的过程,

如果我们不知道要进行反序列化的值,

不妨先看看 序列化的值 ,

然后这个序列化的结果,就是我们要进行反序列化的值,

重新将他转换为 D0g3!!! ,然后 if 判断就会成功

现在我们可以构造payload了,

payload: ?str=s:7:"D0g3!!!"

但是要注意的是,比如payload中的 7 是指 字符串中的字节数,

D0g3!!! 正好是 7个字节 ,这些必须要一一对应。

总结

本文只讲了很基础的东西,

有兴趣的可以去看看下面的参考文献,

大师傅们比博主我写的好多了,

后面呢,我自己也还要去多研究。

参考文献

https://www.freebuf.com/articles/web/167721.html

https://chybeta.github.io/2017/06/17/浅谈php反序列化漏洞/

https://www.anquanke.com/post/id/159206